موضوع طرح تحقیقاتی - بررسی امنیت در شبکه های اجتماعی

- موضوع: بررسی امنیت در شبکه های اجتماعی

- تهیه کننده: سید کاظم جوادی

چکیده

در سالهای اخیر، شبکههای اجتماعی به میدانگاه اصلی فضای وب تبدیل شدهاند. فیسبوک، توییتر، و گوگل+ و ... محیطهایی هستند که در آنها کاربران می توانند با یکدیگر تماس داشته و محتواهایی را برای هم عرضه کرده و یا اطلاعات و نیازمندی های دیگران را مورد سنجش و بررسی قرار دهند. اگرچه هنوز بسیاری از افراد و نهادهای فعال در فضای اینترنت، محتوای خود را در یک وبسایت اختصاصی عرضه میکنند، اما مجرای اصلی برای یافتن مخاطب، شبکههای اجتماعی هستند. حفظ امنیت اطلاعات کاربران از مسائل مهم در شبکه های اجتماعی بوده و در این تحقیق سعی داریم تا طیف گسترده ای از حملات و مکانیسم های دفاعی مربوطه را مورد مطالعه قرار دهیم.

خلاصه

در دنیای امروز، شبکه اجتماعی از یک پدیده کوچک و جزئی به یک پذیرش عمومی مبدل شده است. اگرچه این مفهوم به سال ۱۹۶۰ در دانشگاه Illinois Plato بر می گردد ولی رشد اصلی این نوع شبکه ها پس از ابداع اینترنت صورت پذیرفت. سرعت رو به رشد شرکت کردن در این شبکه ها با مقاصد پیچیده و تنوعات متمادی و الگوهای رفتاری مختلف در سایت های مرتبط همراه است.Social Software Weblog سایت های مختلف شبکه اجتماعی را به ۹ گروه مختلف تقسیم بندی کرده است مانند تجارتی، علایق مشابه، دوستیابی، ارتباط چهره به چهره، دوستان، حیوانات خانوادگی، عکس ها.

چون مرزها در مورد انواع این شبکه ها کمرنگ شده است، بیشتر شبکه های اجتماعی مجموعه ای از این ویژگی ها را در اختیار کاربر می گذارند. در این سایت ها افراد پروفایل های خود را جهت معرفی خودشان به مقصود ارتباط با دیگران یا آشنایی با دوستان جدید و ملاقات آن ها (Friendster,3 Orkut4)، پیدا کردن شغل جدید (LinkedIn5)، دریافت و یا ارسال انتقادات و نظرات (Tribe6) و موارد دیگر استفاده می کنند.

شبکه های اجتماعی موفق با افزایش 20% تعداد کاربران مواجه شده اند. تحقیقات مرتبط در این زمینه نشان می دهد بیش از یک میلیون پروفایل خود توصیف گر در شبکه های اجتماعی آمریکا موجود هستند. هفت میلیون نفر انسان در جهان در سایت Friendster و دو میلیون نفر در سایت MySpace ثبت نام کرده اند. تعداد زیادی غالب بر ۱۶ میلیون نفر در سایت Tickle جهت بررسی تست شخصی مراجعه و ثبت نام کرده اند.

موفقیت این شبکه ها توجه رسانه ها و محققان را هم به خود جلب کرده است. در این تحقیق هدف بررسی الگوهای آشکارسازی اطلاعات شخصی و مسایل مربوط به حریم شخصی در مورد شبکه های بر خط می باشد. اطلاعات شخصی مشخص شده یا قابل مشاهده در این سایت ها معمولا همراه با عکس دوستان کاربر، مشخصات شخصی، آدرس، تلفن و ... می باشد.

حفظ ایمنی و امنیت در این حوزه یکی ازچالش های روز کاربران و شرکت ها و به صورت عام کلیه استفاده کنندگان این حوزه است. در وضعیت فعلی مسائل امنیتی و مکانیزم دفاعی در دسترس در مورد شبکه های اجتماعی به چهار دسته نقض حریم خصوصی، بازاریابی ویروسی، حملات ساختاری شبکه و حملات نرم افزاری مخرب تقسیم شده و تمرکز و نگرانی در درجه اول در مورد حریم خصوصی است. همانطور که ذکر شد با توجه به محبوبیت رو به افزایش شبکه های آنلاین اجتماعی (OSNs) مانند فیس بوک، توییتر، و اورکات ، و اینکه ONS ها براساس روابط اجتماعی در دنیای واقعی ساخته شده اند طیف گسترده ای از کاربران بوسیله مکانیسم های مجازی با این شبکه ها در تعامل است.

حملات نقض حریم خصوصی یا منحصربفرد به ONS ها به دلیل ظهور ONS های تبدیل شدنی در مقیاس بزرگ مورد مطالعه قرار میگیرد. سه دسته دیگر بوسیله تکنیک های مهندسی اجتماعی با استفاده از ساده لوحی و بی دقتی مردم مورد بهره برداری قرار می گیرند. این انواع حملات به طور کامل از هم جدا نیستند و گاهی اوقات با یکدیگر ترکیب می شوند[2]

در این گزارش به بیان مفاهیم مربوط به انواع حملات موجود و بررسی مکانیسم های مقابله ای موجود برای هر کدام خواهیم پرداخت. با توجه به اهمیت حفظ حریم خصوصی این موضوع در کانون توجه ما قرار خواهد گرفت.

بررسی ادبیات موضوع

در طی سالهای گذشته کارهای زیادی به منظور بهبود حریم خصوصی کاربر در سایت های شبکه های اجتماعی توسط دانشمندان انجام شده است. بسیاری از این کار تحقیقاتی بر روی حفاظت از داده های متمرکزی است که کاربر توسط عاملان یا سایت شبکه اجتماعی خود به یک سایت شبکه اجتماعی دیگر ارسال کرده است. NOYB, FaceCloak و شبکه های اجتماعی خصوصی مجازی (VPSN)، تمام تلاش ها و پیاده سازی های خود را به این سمت سوق می دهند. رویکرد دیگر flyByNight می باشد، یک کاربرد طراحی شده در فیس بوک برای محافظت از حریم خصوصی و پیام های رد و بدل شده بین کاربران فیس بوک است. طراحی سایت شبکه های اجتماعی، حفظ حریم خصوصی به عنوان هدف اولیه و دو اصل اساسی را حفظ میکند: عدم تمرکز و بهره برداری از زندگی واقعی همه روش های ذکر شده بالا بر حفاظت از اطلاعات کاربر متمرکز شده و معمولا از سمت کاربر انجام می شود(مانند رمز نگاری و تغییر محتوا). بنابراین هیچ کس به جز سایت تجارت اجتماعی مگر در موارد جنایی بسیار جدی، به داده های ورودی هر کاربر (آدرس آی پی و زمان /تاریخ مربوطه) دسترسی ندارند. [1]

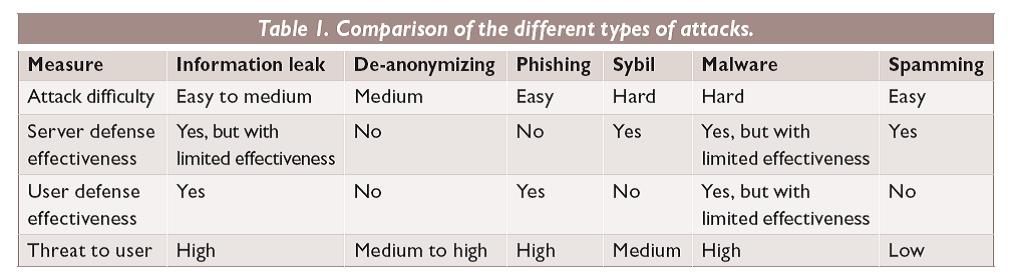

- جدول مقایسه

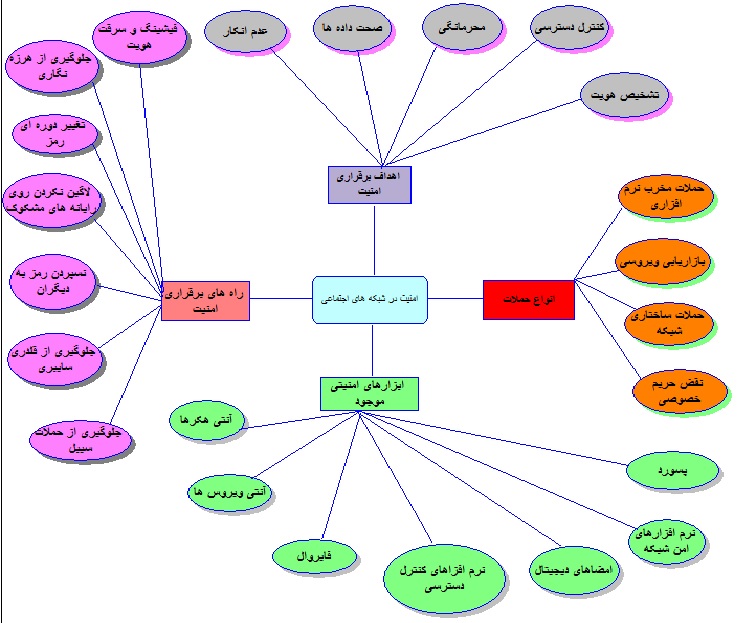

در نهایت بررسی نهایی و کلی مطالب بررسی شده در این تحقیق با استفاده از جدول مقایسه ای و درخت دانش به شرح زیر می پردازیم.

بدنه تحقیق

در هر کشور و هر جامعهای متناسب با فرهنگ، تعاملات اجتماعی و فعّالیّتهای سیاسی و اقتصادی، کارکردهای شبکههای اجتماعی با هم متفاوت است. امّا برخی کارکردهای شبکهای در تمامی جوامع با هم مشترک است.

مهمترین کارکرد شبکههای اجتماعی ایجاد گروهها و دستههای ارتباطی (Community) پیرامون ویژگی یا ویژگیهای خاص است. همچنین کارکردهای اقتصادی، مبتنی بر بازاریابی اجتماعی نیز از دیگر کارکردهای این شبکههاست. کارکرد دیگری که برای این شبکهها متصوّر است کارکرد سیاسی است. ایجاد کمپینهای سیاسی، فعّالیّتهای دستهها، گروهها و افراد سیاسی در یک فضای اجتماعی اینترنتی از کارکردهای شبکههای اجتماعی است.

البته کارکرد سیاسی این شبکهها مورد سوء استفادهی قدرتهای استکباری قرار گرفتهاست. به نحوی که با طرّاحی اقدامات تبلیغاتی و رسانهای، از وبسایت شبکههای اجتماعی به عنوان ابزاری برای ایجاد آشوب و بلوا، جنگ روانی و دخالت در امور مختلف کشورهای آزاد استفاده میکنند.

نکتهی مهم این است که ظاهر دلفریب شبکههای اجتماعی و دریای امکاناتی که آنها برای فعالیت اجتماعی عرضه میکنند، نباید به برخوردی احساسی و نسنجیده با آنها بینجامد. حقیقت این است که این پدیدههای شگرف هنوز در حال پوست انداختن و تغییر هستند و بسیاری از جنبههای فعالیت در شبکههای اجتماعی هنوز ناشناخته ماندهاند. انتقال فعالیت اجتماعی از محیط فیزیکی به دنیای مجازی و پربرخورد شبکههای اجتماعی، رخدادی است که تأثیری ماهوی روی مختصات فعالیت و ارتباط فعال اجتماعی با مخاطبانش دارد. برای حضوری موفق روی شبکههای اجتماعی، باید تحلیلی از این تأثیرات داشت و نسبت به حضور آنها آگاه بود.

توجه به این نکته ضروری است که شبکههای اجتماعی از یکسو به فعالان اجتماعی این امکان را میدهند که از نقطهای با فاصلهی جغرافیایی با جامعهی هدف، در آن حضور یابند و فعالیت کنند. این خاصیت بسیار مساعد شبکههای اجتماعی، ملازم این نکتهی کلیدی است که فعالیت در شبکههای اجتماعی اغلب بسیار علنی است و به صورت مستندشده انجام میشود. برای مثال، ساختن یک صفحهی فیسبوکی برای مبارزه با اعدام کار بسیار آسانی است که در چند ساعت انجام میشود و با یک برنامهی موفق میتوان چند صد هزار نفر را، حداقل برای لحظاتی، به آن جذب کرد. از طرف دیگر، استخراج فهرست افراد فعال در این صفحه برای یک نهاد اطلاعاتی کار چندان پیچیدهای نیست. به این ترتیب، این صفحهی فیسبوکی، جذب مخاطب و یارگیری برای یک هدف اجتماعی را ممکن و سهل میکند و از سوی دیگر، به نهادهای اطلاعاتی نیز امکان میدهد که فهرستی از افراد فعال و علاقههای آنها را تهیه کنند. این، همان چالش بزرگ شبکههای اجتماعی است.

در برخورد با این چالش، تصمیم ساده، و نادرست، خروج از این فضا است. مجموعهی اخباری که در منابع مختلف دربارهی نظارتهای موجود در شبکههای اجتماعی و خطرات عدیدهی ابزارهای مدرن ارتباطی و محیطهای اینترنتی منتشر میشود نیز، میتواند فعال اجتماعی، و کاربر معمولی را، به این تصمیم برساند که عطای این نوآمدهها را به لقای آنها ببخشد و از خطر دوری کند. نکتهی کلیدی این است که چنین تصمیمی منتهی به از دست دادن دسترسی به دنیایی از امکانات میشود که در فضای امروز بدون آنها فعالیت اجتماعی اگر اساساً ناممکن نباشد، بسیار سخت است.

شبکههای اجتماعی، با تمام خطرات و مشکلات امنیتی آنها، مورد انتخاب کاربران قرار گرفتهاند و هرچند استدلالهای زیادی علیه کارآیی آنها وجود دارد، فعال اجتماعی چارهای جز حضور در آنها و فعالیت در آنها ندارد. نکتهی مهم این است که میتوان با مجموعهای از دستورالعملها، خطرات این فضاها را کمتر کرد و بیشترین کاربری را از آنها گرفت. برای حضور در شبکههای اجتماعی باید این نکتهی کلیدی را همیشه در نظر داشت که این موجودات الکترونیکی هنوز در حال رشد و تعریف هستند و بنابراین هیچ فهرستی نمیتواند ادعای کامل بودن کند.

حساب کاربری در شبکههای اجتماعی حایز تمام شرایطی است که یک حساب کاربری در GMail دارد. این حساب را باید با اسم رمز مناسب و در صورت امکان اتصال به تلفن همراه امن کرد. تغییر دورهای اسم رمز، لاگین نکردن روی کامپیوترهای مشکوک، نسپردن اطلاعات کاربری به دیگران، و دقت به خطرات فیشینگ، از نکات ابتدایی چگونگی حضور در شبکههای اجتماعیست.

اگرچه شبکههای اجتماعی تنظیماتی برای حریم شخصی ارایه میدهند، اما برای موارد حساس نباید به این تنظیمات اطمینان کرد. شبکههای اجتماعی گوناگون نشان دادهاند که جزئیات تنظیمات حریم شخصی را در طول زمان تغییر میدهند و کاربران فرصت ندارند همپای این تغییرات، حریم شخصی خود را بهروز کنند. علاوه بر اینها، ابزارهای مختلف اینترنتی در طول زمان به دلیل حمله یا اشتباهات کدنویسی و تنظیمات، منجر به آسیبپذیر شدن حریم شخصی افراد شدهاند. به عنوان یک قاعدهی کلی، اطلاع حساس و محرمانه را نه فقط در شبکههای اجتماعی، که در اینترنت، نباید ارائه داد.

یکی از نکات کلیدی در شبکههای اجتماعی این است که این فضاها اغلب خیابانهایی یکطرفه هستند و اطلاعاتی که در آنها منتشر میشود قابل حذف نیست. حتی اگر در ظاهر میتوانید یک توییت یا پست فیسبوکی را پاک کنید، همیشه این امکان وجود دارد که عمر واقعی این محتوا بیش از عمر ظاهری آن باشد.

شبکههای اجتماعی تلاش میکنند کارکردهای جدیدی برای خود تعریف کنند. به این ترتیب، برای مثال، در توییتر میتوان با کاربری گفتوگوی متنی کرد، و در فیسبوک میتوان قرار یک برنامه را برای آخر هفته گذاشت. این که کاری در یک شبکهی اجتماعی ممکن است، دلیلی برای انجام دادن آن نیست. برای مثال، زمانی که به کسی در فیسبوک پیامی میدهید، این خطر را پذیرفتهاید که او این پیام را برای دیگران بازنشر کند و یا دیگران را به گفتوگو اضافه کند و آنها متن کامل گفتوگو را ببینند.

آشکارسازی اطلاعات و شبکه های اجتماعی بر خط

در شبکه های اجتماعی مختلف، نحوه ی استفاده کاربران و اهداف ارتباطی بین آن ها متفاوت است. مدل ها و سایت های مشهور بر اساس ارائه پروفایل کاربر و بصری سازی ارتباطات شخص با دیگر اعضای شبکه اجتماعی ترسیم می گردد مانند سایت Friendster . این مدل در سمت و سوی متفاوت قابل شکل گیری می باشد. مثلا در سایت های دوستیابی مانند Match.com،Nerve و Salon personals وجود پروفایل کاربری بسیار پررنگ و عدم حضور شبکه ارتباطی کاربر مشهود است. در سایت های مرتبط با خاطرات روزانه و یا مجلات مانند Live Journal پروفایل کاربری به عنوان مورد دوم و شبکه ارتباطی کاملا نامحسوس، در حالی که نوشته ها ی شرکت کنندگان در نشریات بر خط نقش اصلی و کلیدی را به عهده دارد. از اینرو شبکه های اجتماعی بر خط به دو قسمت عمده تقسیم می شوند: برخط و وبلاگ نویسی.

الگوهای آشکار سازی اطلاعات در بین سایت های شبکه اجتماعی متفاوت می باشد. در شبکه های دانشجویی مانند Facebook استفاده از نام کامل و حقیقی فرد در پروفایل فرد که قابل مشاهده برای دیگر اعضای عضو این اجتماع، توصیه می گردد. در صورتی که در شبکه های اجتماعی دوستیابی استفاده از نام واقعی ولی با فیلتر آن برای دیگران است مانند سایت Friendster . در این سایت محرمانگی هویت واقعی شخص با اطلاعت مندرج در پروفایل کاربری از طریق مشاهده قسمت اول یا نام فرد (بدون نام خانوادگی) صورت می پذیرد. ویا در برخی از این سایت ها استفاده از نام و نام خانوادگی کاملا توصیه نمی گردد و بجای آن استفاده از القاب جهت محفوظ ماندن اطلاعات شخص پیشنهاد می شود مانند Match.com. بر خلاف موضوع قابلیت شناخت اشخاص در این سایت ها، بسیاری از آن ها انتشار عکس های خصوصی یا قابل ارائه به صورت خصوصی را تشویق می کنند.

مورد دوم آشکار سازی اطلاعات در خصوص عادات و علایق فردی در اینگونه از سایت ها می باشد که به موارد دیگر نیز می-تواند ختم شود. از این موارد می توان به اطلاعات نیمه عمومی مانند مدرسه سابق یا جاری کاربر، وضعیت شغلی یا اطلاعات خصوصی مانند استفاده از مشروبات الکلی، یا مواد مخدر، و یا تعلقات یا تمایلات جنسی فرد را در بر می گیرد.

درمورد سوم، قابلیت رؤیت اطلاعات تا حد زیادی متغیر است. مثلا در سایت هایی که فرضا مبتنی بر اسم مستعار شکل گرفته اند، افراد می توانند اطلاعات افراد دیگر را بازدید کنند. در سایت های ضعیف تر در این مورد، دسترسی به اطلاعات اشخاص و یا پروفایل آن ها محدود به اشخاصی است که یا مستقیما در ارتباط با مخاطب هستند و یا در شبکه گسترده ارتباطی فرد قرار می-گیرند.این مدل میزان سازی قابلیت رؤیت در سایت های مانند Facebook که قابلیت مستعار بودن را ندارند، به شکل قابل توجهی بهبود یافته است.

شواهد حاکی از این است که کاربران این سایت ها از افشای هر چه بیشتر اطلاعات خود به دیگر اشخاص خرسند و راضی هستند. مثلا در سایت های Friendster یا Salon Personals مشاهده ی لیست ایمیل اشخاص مورد کاملا طبیعی می باشد.

1-شبکههای اجتماعی و حریم خصوصی

حریم خصوصی و محرمانگی اطّلاعات شخصی، یکی از مهمترین و جنجالیترین مباحثی است که از ابتدای همگانی شدن اینترنت و بعدتر با ظهور و بروز شبکههای اجتماعی وجود داشتهاست. تقریباً هیچ کسی پیدا نمیشود که بخواهد اطّلاعات شخصیِ فردی و خانوادگی خود را به راحتی در اختیار دیگران بگذارد.

در کشورهای غربی، سیاست محرمانگی (Privacy Policy) یکی از ارکان کاربری اینترنت است، به نحوی که قوانین و مقرّرات موضوعه ایجاب میکند که در تعامل بین وبسایتها، خدماتدهندگان اینترنتی و کاربران، ضمن تعریف سیاست محرمانگی، این امر به نحو مطلوبی در وبسایت خدماتدهنده به رؤیت کاربر رسیده، حقوق و تکالیف وی یادآوری گردد.

بر اساس سیاست محرمانگی خدماتدهندگان و کاربران توافق میکنند که چه اطّلاعاتی از آنان به نمایش درآید یا به هر نحو مورد استفاده قرار گیرد. اگر به هر شکل دیگری، خارج از توافقنامهی محرمانگی، اطّلاعات کاربران مورد سوءاستفاده قرار گیرد، کاربران امکان اقامهی دعوی و طرح شکایت را علیه وبسایت خدماتدهنده خواهند داشت.

معمولاً در شبکههای اجتماعی، جزئیترین اطّلاعات کاربران نیز قابل دریافت و انتشار است. علاقمندیها، میزان تحصیلات، ارتباطات خانوادگی، ارتباطات دوستانه، شغل، محلّ زندگی، محل تحصیل و محلّ تولّد و بسیاری از جزئیات دیگر مورد سوال قرار میگیرد. برخی از وبسایتهای شبکههای اجتماعی، حتّی رنگ مو، رنگ چشم و اندازهی قدّ کاربر را نیز میپرسند.

ارتباط بین حریم خصوصی و شبکه اجتماعی فرد چند وجهی می باشد. در شرایط خاص، ما می خواهیم اطلاعاتمان بین دایره بخصوصی از دوستان نزدیکمان قابل مشاهده باشد و از طرف دیگر در شرایطی انتظار دیده شدن اطلاعات شخصی مان توسط اشخاص مختلف یا گمنام را داریم. تئوری های شبکه های اجتماعی میزان شباهات ارتباطات از منظر عمق و قدرت متفاوت را مورد بحث قرار می دهد. از طرف دیگر تئوری شبکه های اجتماعی در جهت چگونگی ارتباط نود های دور با یکدیگر با استفاده از تعداد گره های کم را بررسی می کند.

Strahilevitz از تئوری شبکه اجتماعی رسمی کاربردی به عنوان یک ابزار در جهت کمک به تفسیر حریم خصوصی در موارد قا نونی استفاده کرد. در حقیقت میزان اطلاعاتی که از یک نود به نوع دیگر در حیات شبکه اجتماعی فرد جریان پیدا می کند باید انتظار شخص از حریم خصوصی اش در مورد آشکارسازی اطلاعات اطلاع دهد. اجرای تئوری آشکار سازی اطلاعات در مطالعه آشکار سازی اطلاعات باید تفاوت بین شبکه های اجتماعی برخط و غیر برخط را در نظر داشته باشد. در شبکه های اجتماعی غیر برخط، گره های به صورت غیر محکم می توانند به دو مدل ضعیف و قوی تقسیم می شوند ولی در دنیای واقعی این تفاوت بسیار ظریف و متفاوت است بدلیل درک میزان نزدیکی و صمیمیتی فرد نسبت به ارتباط. از سوی دیگر شبکه های اجتماعی بر خط ، ارتباطات ظریف و جزیی را به صورت ارتباط ساده باینری می بینند." مثلا دوست یا نه". مشاهده شبکه های اجتماعی بر خط نشان داده است که هیچ راهی برای اندازه گیری نقش یا وزن ارتباطات وجود ندارد. زمانی که عده ای هر فرد را به عنوان دوست خطاب می کنند و عده ی دیگری به صورت محافظه کارانه به هر شخصی لقب دوست نمی دهند.

با بررسی سایت FaceBook می توان به این نتیجه رسید که اطلاعات شخصی به صورت سخاوتمندانه ای در اختیار دیگران قرار می گیرد و حریم شخصی تا حد زیادی نقض می گردد. کاربر بر اساس تنوع و کامل بودن اطلاعات مختلف، در معرض دید بودن اطلاعاتشان و ارتباط عمومی با هویت شخصی فرد و بزرگی شبکه ارتباطی شان ، ریسک حمله های متعددی بر هویت فیزیکی و برخط خود را تجربه می کند. برخی از این ریسک ها در انواع سایت های شبکه اجتماعی مشترک می باشند. براساس تحقیقات انجام شده توسط پژوهشگران، کاربران مقدار شگفت انگیزی از اطلاعات شخصی را به طور داوطلبانه ارائه داده و ارائه دهندگان خدمات OSN این اطلاعات را ذخیره می کنند. طی یک مطالعه مشخص گردید 90.8 درصد از کاربران تصاویر خود را آپلود، 87.8 درصد تاریخ تولد خود، 39.9 درصد شماره تلفن، 50.8 درصد آدرس فعلی خود را به اشتراک می گذارند. چنین فراوانی اطلاعات به آسانی حریم خصوصی را نقض کرده و باعث سوء استفاده از ONS ها میشود.

این حمله ها عبارتند از:

1) شناسایی مکان: این موضوع مرتبط با امکان مشخص کردن محل استقرار کاربر Facebook می باشد. بدین ترتیب که پروفایل کاربر در این سایت شامل مکان کاربر، برنامه کلاسی و درسی و محل آخرین ورود به سایت فرد می باشد. شخص تعقیب کننده، قابلیت پیدا کردن محل تقریبی کاربر را دارد.

2) شناسایی مجدد: این موضوع ارتباط بین یک مجموع داده بدون کلید یا شناسه خاص و مجموعه داده بیرونی دارای کلید شناسایی می باشد. مثال موردی در این نوع حمله مانند ارتباط داده های مربوط به ترخیص بیمارستان به اطلاعات لیست رای دهندگان که موجب شناسایی مجدد اطلاعات محرمانه پزشکی آن ها می شود. نمونه هایی از این حمله مانند شناسایی مجدد دموگرافیک و شناسای مجدد چهره و یا شناسایی شماره ملی یا هویت جعلی می باشد.

3) ساختن پرونده دیجیتالی: مشکلات ناشی از افشای اطلاعات کاربری می تواند بیشتر از یک موضوع مقطعی باشد. بدین صورت این که پروفایل شخص مورد نظر در طول زمان مانیتور شده و پرونده دیجتالی آن با تغییر در اطلاعات پروفایل آن کامل تر می شود.

4) محافظت سست و شکننده از حریم خصوصی فرد: یک فرد ممکن است گمان کند که حفاظت حریم خصوصی استنباط شده در زمانی که اطلاعات شخصی در اختیار اشخاصی درون انجمن دانشگاه قرار می گیرد، امنیت حریم خصوصی را بالا می برد. بدلیل این که مکانیزم امنیت شبکه های اجتماعی می تواند با شکست مواجه شود. از اینرو که هر فرد، در دایره های مختلفی از شبکه های ارتباطی اش قرار دارد و کنترل او بر روی این موضوع محدود است. از طرف دیگر، معمولا اشخاص ناشناس توسط دیگر اعضای گروه به انجمن دعوت می-شوند که امکان افشای اطلاعات برای دیگران و در معرض عموم قرار دادن را بالا می برد.

انواع حمله های از این مدل می توان به ۱) آدرس E-mail جعلی ۲) دستکاری کاربران ۳) استفاده از سرویس پیشرفته جستجو در سایت Facebook جهت بازیابی اطلاعات کاربرانی که در اماکن مختلف هستند.

2- بازاریابی ویروسی از آنجا که ONS ها توسط افراد واقعی شکل گرفته است، اهداف وسوسه انگیز برای بازاریابی ویروسی باعث انواع حمله به آن شده است. درک عمومی ONS که شامل دوستان، خانواده، آشنایان فراهم میکند باعث می شود افراد به پیام های ارسالی از آنها اعتماد کنند. علاوه بر این، از اطلاعات استخراج شده از پروفایل کاربر، می توان اغلب بهره برداری از ترفندهای اجتماعی – مهندسی را به منظور افزایش اثربخشی بازاریابی ویروسی استفاده کرد.

هرزنامه در ONS دو نوع از فعالیت های هرزنگاری وجود دارد:

اولین زمینه هرزه نگاری context-aware که به احتمال زیاد با استفاده از نرخ زیاد کلیک به دلیل افزایش اعتبار گیرندگان قابل درک است. هرزنامه نویس از طریق بهره گیری از زمینه مشترک در میان دوستان در شبکه های اجتماعی از نرخ کلیک بهره برداری میکنند. علاوه بر این OSN ها قابلیت ارائه جستجو با توجه به خواصی مانند محل، مدرسه، محل کار و غیره کمک میکند و این قابلیت باعث افزایش توانایی دزدی برای کشف اهداف می باشد.

نوع دوم پخش هرزنگاری است که هدف خاصی را دنبال نمیکند، بلکه با مکانیزم های تعامل عمومی به انتشار اطلاعات پرداخته و سوء استفاده می کنند.

تکنیک های موجود برای حفاظت از حریم خصوصی ارتباط براساس قرار گرفتن در هویت بالقوه کاربران در معرض دید طبقه بندی می شود. هنوز هم دو نظریه وجود دارد: نظریه حریم خصوصی موجود برای شبکه های اجتماعی و بهبود فناوری برای به اشتراک گذاشتن اطلاعات شخصی. به جای مسدود کردن اطلاعات و محدود کردن قرارگرفتن در معرض کاربران، معتقدیم که باید راه های جدید برای کاربران در به اشتراک گذاشتن محتوا با دیگران ارائه داد، که بدون نیاز به آنها از طریق روابط اجتماعی معمولی متصل شود. همچنین کاربران باید به پیگیری اقدامات دیگر کاربران انتخاب شده که با آنها رابطه اجتماعی به اشتراک گذاری قادر باشند.

قلدری سایبری:

به عمل شرم آور یا آسیب رسان یک فرد از طریق اینترنت گفته می شود. این پدیده به طور گسترده ای در چند سال اخیر رشد کرده است و نقش سایت های تجارت اجتماعی در آن بسیار مهم یوده است که در آن فرد با یک پست یا نظر میتواند منجر به آسیب بزرگ به افراد شود. به عنوان یک تهدید، برای کودکان و بزرگسالان حتی منجر به تغییر مدرسه یا حتی محل زندگی آنها شده است. دلایل اصلی در بالاتر رفتن فعالیت های غیرقانونی در شبکه های اجتماعی شامل ناشناس ماندن و عدم قابلیت ردیابی می باشد. اولین مورد به این دلیل است که مردم تمایل دارند با دوستان اطلاعات خود را به اشتراک بگذارند، اما آنان نمیدانند که فرد خرابکار در پشت پروفایل آنلاین ایجاد شده پنهان است. چنین رفتاری متناقض حفظ حریم خصوصی و بسیار خطرناک است که کاربران محتوای شخصی خود را به افراد ناشناس بدهند و از آن برای مقاصد غیر قانونی استفاده شود.

عدم قابلیت ردیابی عمدتا به دلیل این واقعیت است که، در همه سایت های تجارت اجتماعی، هیچ کس به جز سایت خود را نمیتوانید با آدرس آی پی مشخصات کاربر لینک کنید. بنابر این، حتی اگر یک کاربر فعالیت های غیرقانونی داشته باشد، رد یابی و اتهام وارد کردن به وی کار اسانی نخواهد بود. حتی اگر آی پی مجرم ترسیم شده باشد، ممکن است است این آی پی متعلق به یک پروکسی سرور یا به برخی خدمات گمنام دیگر متعلق باشد که با این واقعیت پیدا کردن مجرم سخت است. در نتیجه این عمل با ناشناس ماندن و عدم قابلیت ردیابی، انجام می شود.

شناسایی مجدد و گمنام نبودن

اپراتورهای OSN و محققان به طور فزاینده ای به اشتراک گذاری اطلاعات ناشناخته در ساختار شبکه های اجتماعی روی آورده اند. متاسفانه حملات مهاجمان به دلیل گمنام بودن قابل شناسایی نیست. گروهی از محققان یک حمله فعال و یک حمله منفعل را ارائه کردند. در این حمله فعال، دشمن چند حساب در شبکه های اجتماعی، یک الگوی لینک در میان افرادی که حساب ایجاد کرده اند به کاربران هدف متصل می شود. پس از گمنامی، دشمن کارآمد می تواند با کاربران هدف متصل گردد.

در حمله منفعل، دشمن گره یا لبه جدید ایجاد نمی کند، بلکه تبادل اطلاعات ساختاری با ائتلاف کوچکی از دوستان و شناسایی گراف این ائتلاف قادر به شناسایی دوستان خود خواهد بود. گروهی از پژوهشگران حمله منفعل در مقیاس بزرگ را ارائه کرده اند. در این حمله، دشمن کاربران با ایجاد یک نگاشت بین گراف هدف ناشناس و گراف کمکی بر اساس شهود که توپولوژی شبکه برای همان کاربر در شبکه های مختلف اجتماعی است که هنوز هم مشابه شناسایی می کند. آنان نشان دادند که عضویت در گروه OSN برای این کار کافی است.

مفهوم حملات گمنام گسترده است. به عنوان مثال سرقت هویت به یکی از نگرانی های گسترده تبدیل شده است. برای یک سارق، اطلاع ارزشمند داشتن شماره امنیت اجتماعی (SSN) است. دانستن ساختار SSN نه رقمی ، می تواند با استفاده از پنج رقم اول منجر به کشف OSN ها گردد.

فیشینگ و محاسبه حملات

هدف حمله فیشینگ قرار اطلاعات محرمانه کاربران OSN (اعتبار حساب OSN، آدرس ایمیل، بانکداری آنلاین، وغیره) است. با کمک با اطلاعات به دست آمده از OSNs، فیشینگ چهار بار مؤثرتر از تلاش "کور" است. با اطلاعات شخصی به دست آمده، یک مهاجم بهتر می تواند برای دوستان و آشنایان خود را بجای دیگری جا زدن و پیام های ایمیل کلاه برداری مستقیم را به سایت های قربانیان ارسال کرده و نام های کاربری و کلمه عبور دیگران را برانگیزد.

3- حملات ساختیافته شبکه

یک نوع حمله، حمله سیبل است که دشمن با استفاده از ساختار شبکه آن را راه اندازی میکند.

حمله سیبل و شبکه های اجتماعی

امروزه شبکه های موردی که به صورت کامل خود را سازماندهی میکنند، سیستم های توزیع شده ی کاملی را ارائه نموده اند که ممکن است به عنوان بخشی از یک سیستم پیچیده ی بزرگی مانند سیستمی از سیستم هایی برای عملیات مدیریت بحران ،بکار گرفته شود. با توجه به ماهیت پیچیده ی این شبکه ها و محدودیت هایی که در آن وجود دارد، نیاز بوده تا راه حل های امنیتی سبک وزنی و یا آسانی را برای این شبکه ها در نظر گرفت. با توجه به اینکه چنین شبکه هایی نیاز به هویتی منحصر و مجزا برای هر گره دارد، حملات Sybil هنوز هم به عنوان تهدیدی جدی برای این شبکه ها مطرح میباشد. یک مهاجم SYBIL میتواند بیش از یک هویت را بر روی یک دستگاه فیزیکی ایجاد نموده تا بتواند حملاتی هماهنگ را بر روی شبکه اجرا کرده و یا هویت ها را تغییر دهد تا پروسه ی تشخیص خود را تضعیف نموه و مسئله ی مسئولیت پذیری در شبکه را از بین ببرد.

در این مقاله قصد داریم یک شمای سبک وزنی را به منظور تشخیص شناسه های جدید مهاجمین Sybil و با استفاده از یک شخص ثالث متمرکز یا یک سخت افزاری مازاد مانند آنتن دو طرفه یا سیستم موقعیت یابی جهانی ارائه دهیم. با استفاده از شبیه سازی ها و تست های واقعی که صوت گرفته است، اثبات کرده ایم که روش پیشنهادی ما قادر به تشخیص شناسه های Sybil با میزان صحت بالا و حتی با وجود پویایی در گره ها میباشد. مشکل اساسی این است که یک نهاد می تواند هویت های چندگانه در سیستم کنترلی را داشته باشند. با دستکاری این هویت، دشمن می تواند در نتیجه برنامه های کاربردی در حال اجرا برروی سیستم مشکوک شوند.

مکانیزم دفاعی:

در حال حاضر سه مکانیسم دفاعی می تواند برای جلوگیری از ورود گره سیبل به کار رود. اگر چه محققان همه این مکانیسم های دفاعی برای سیستم های P2P پیشنهاد کرده اند، که به ONS ها اعمال می شود.

• صدور گواهینامه مورد اعتماد

در این مورد تنها کاربران تائید شده می توانند به شبکه وارد شوند. این روش تنها روش برای از بین بردن حملات سیبل است. با این حال این روش نیاز به یک قدرت متمرکز برای تائید هویت هر فرد دارد که این شرط به عنوان یک نقص برای استقرار واقعی از شبکه های P2P است.

• تست منابع

دسته دوم از دفاع شامل آزمون منابع، که به بررسی توانایی محاسبه، توانایی ذخیره سازی، ساختار شبکه، پهنای باند شبکه، و تعداد آدرس IP مرتبط با گره به نمایندگی کاربران واقعی است. یک رویکرد غیر متمرکز که شناسایی گره های سیبل داشتن بسیار کوچک "کاهش بهره" پیشنهاد کرده اند بین آنها و گره صادق باشید.

روابط اعتماد به عنوان نماینده لینک های دوستی بین کاربران قانونی در یک شبکه اجتماعی منطقه صادقانه از شبکه را تشکیل می دهند و "اختلاط سریع" می باشد. در همین حال، حمله می تواند بسیاری از گره های سیبل را ایجاد کند، اما تنها تعداد کمی می توانند روابط اعتماد را در منطقه ایجاد کند.

• هزینه های دوره ای

تا زمانی که تعداد قابل توجهی از گره های سیبل ایجاد نشود، حملات سیبل نمی تواند راه اندازی شود. بنابر این برخی از روش ها سعی در تحمیل هزینه های اضافی در طول ایجاد گره دارند. علاوه بر این با استفاده از آزمون تورینگ مانند کد امنیتی، با استفاده از تکرار مکانیسم های اعتبار سنجی می توان به طور قابل توجهی هزینه ایجاد بسیاری از گره های سیبیل را افزایش داد.

4- حملات مخرب نرم افزاری

علاوه بر این به اشتراک گذاری فایل و ایمیل، مهاجمین OSNs به طور گسترده برنامه های مخرب را مورد بهره برداری قرار می دهند. حملات می تواند بوسیله گسترش کرم در OSN یا تروجان از طریق انتشار مشخصات، تعامل و برنامه های کاربردی شخص ثالث در شبکه های اجتماعی انجام شود. کرم Koobface یکی از بدنام ترین کرم ها در OSNs است. این اولین بدافزار به اجرا موفق و مستمر تبلیغ از طریق شبکه های اجتماعی است.

اجرای یک حمله توسط مرورگرهای خودکار اینترنت به صورت زیر است:

1. ثبت نام و فعال کردن حساب فیس بوک با استفاده از یک آدرس Gmail

2. عضویت در گروه فیس بوک تصادفی، اضافه کردن دوستان در فیس بوک

3. ارسال پیام برای دوستان که شامل لینک Koobface باشد.

مشخصات جامع از حملات OSN

جدول 1 اشاره به مقایسه انواع حملات موجود دارد.

انواع خاصی از حملات از جمله حملات سیبل نیاز به دانش فنی پیشرفته برای ایجاد اجزای لازم و بهره برداری برای انتشار دارد. انواع دیگر مانند هرزه نگاری نیاز به دانش بسیار کمی از کامپیوتر و سیستم های شبکه دارد. اثر دفاع سرور نشان می دهد آیا این یک مکانیسم دفاعی در سمت سرور وجود دارد و اگر چنین است، آیا این دفاع موثر است .

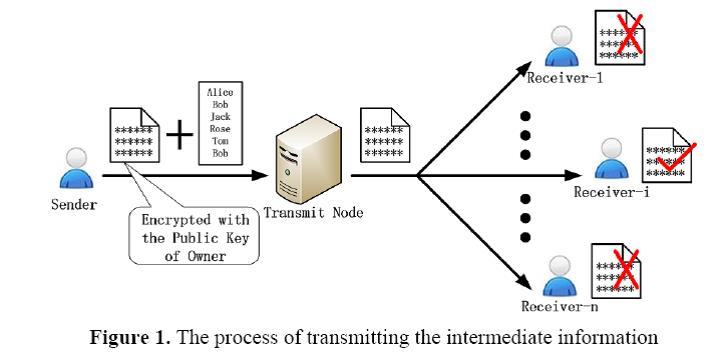

بنابر این قوانین کنترل دسترسی به اطلاعات کاربر، به عنوان موضوع چالش برانگیز جلوگیری از نشت اطلاعات ارتباط کاربر به بیرون است. در مطالعه حاضر، محققان با استفاده از رمز نگاری اطلاعات میانی(اطلاعات ارسالی بین فرستنده و گیرنده)، برای تکمیل کار شناسایی صحت درخواست دسترسی برای دسترسی به اطلاعات ارتباط است. این روش می تواند از اطلاعات ارتباط کاربر محافظت کند هر چند از طریق تجزیه و تحلیل و استنتتاج روش رمزنگاری احتمال درز اطلاعات میانی به بیرون است.

در ابتدا فرستنده با استفاده از کلید عمومی گیرنده، اطلاعات میانی و یک لیست از گیرندگان که نه تنها می تواند شامل یک گیرنده واقعی بلکه شامل چندین گیرنده گمراه کننده باشد. سپس فرستنده اطلاعات میانی و لیستی از گیرنده را به گره انتقال میفرستد. گره انتقال با توجه به لیست گیرنده، اطلاعات را به تمام گیرندگان می فرستد، و تنها گیرنده واقعی می تواند کلید امنیتی را برای رمزگشایی اطلاعات میانی استفاده کند. این رویکرد نه تنها می تواند اطمینان دهد که گره انتقال نمیتواند رابطه بین فرستندگان و گیرندگان را تشخیص دهد، زیرا گره فقط فرستنده را می شناسد و اطلاعی از گیرنده ندارد، که این نشان میدهد، اطلاعات رابطه OSN نمی تواند به بیرون درز کند. این رویکرد مانع از درز اطلاعات در مورد ارتباط کاربران با یکدیگر و عدم شناسایی طرفین می شود.

عمدتا سه جنبه در تحقیق امنیت اطلاعات ارتباط کاربر در این مطالعه وجود دارد:

در مرحله اول به منظور کسب درآمد، ارائه دهنده OSN در همان زمان اطلاعات کاربر را به شخص ثالث ارائه دهد.ارائه دهنده باید برخی مکانیزم های محافظت از اطلاعات کاربر را اتخاذ نماید. برخی روش های ناشناس ماندن گره مانند تکنیک K- گمنام ماندن ، تکنیک k-گمنامی همسایگی وغیره.

در مرحله دوم، لیست کاربران رابطه می تواند به عنوان یک منبع در نظر گرفته شود و کاربر می تواند قوانین کنترل دسترسی را برای آن تعیین کند. بنابراین اگر یک کاربر لیست رابطه های عمومی ش را ندارد، دشمن می تواند از طریق معکوس با استفاده از لیست عمومی دوستانش به این پیکربندی دست پیدا کند.

ثالثا، قوانین کنترل دسترسی حفاظت از منابع و اطلاعات براساس اطلاعات ارتباط کاربر بوده، بنابر این اطلاعات ارتباط کاربر را نمی توان در فرایند شناسایی و درخواست دسترسی به دیگر کاربران ارائه داد. برای این موضوع یک سیاست مبتنی بر فن آوری رمزنگاری، و توسط کلید متقارن رمزنگاری شده پیشنهاد شده است که می تواند درجه ای از اعتماد بین گره های میانی و گره های قبلی را فراهم نماید.

روش حفاظت از امنیت اطلاعات ارتباط کاربر

گره انتقال برای انتقال اطلاعات میانی

گره انتقال برای انتقال اطلاعات میانی توسط ارائه دهنده OSN ارائه شده، و می تواند اطلاعات میانی را با توجه به نیاز از فرستنده به گیرنده ارسال کند. دو مرحله اصلی در گره انتقال وجود دارد:

1- دریافت اطلاعات میانی ارسال شده توسط فرستنده 2- ارسال اطلاعات میانی به گیرنده در مرحله اول گره انتقال می داند که اطلاعات میانی ارسال شده و در مرحله دوم می داند که اطلاعات میانی دریافت خواهد شد. چرا که اطلاعات میانی فقط بین دو کاربری که رابطه مستقیم دارند منتقل می شود و گره انتقال می تواند اطمینان بدهد که رابطه مستقیم بین فرستنده و گیرنده وجود دارد.

- فهرست گیرنده:

آن است که توسط فرستنده از اطلاعات متوسط نوشته شده است، که نه تنها شامل یک گیرنده واقعی بلکه شامل چندین گیرنده جهت گمراه کردن است. گره انتقال نمی تواند اطمینان حاصل کند که گیرنده واقعی از لیست گیرنده کدام است، بنابراین نمیتوان مطمئین شد فرستنده با کدام گیرنده ارتباط مستقیم دارد.

شرح اطلاعات میانی

اطلاعات میانی انتقال از یک فرستنده به گیرنده، باید روشن کند که آیا دسترسی بین فرستند و گیرنده وجود دارد یا نه. عناصر اطلاعات میانی شامل:

1- قوانین کنترل دسترسی: قوانین کنترل دسترسی کاربر، براساس اطلاعات ارتباط میانی که شامل رابطه، درجه اعتماد بین دو کاربر، عمق رابطه و غیره است، بیان می شود.

شناسه اطلاعات، مالک، ارتباط، درجه، عمق : قانون کنترل دسترسی اطلاعات کاربر می تواند به عنوان یک 5-تاپل توصیف شده است. شناسه اطلاعات کاربر: اطلاعات کاربر شامل منابع کاربر، اطلاعات معرفی کاربر، فهرست ارتباط و غیره است که شناسه اطلاعات منحصربفرد کاربر می باشد.

مالک: صاحب اطلاعات و این اطلاعات تنها مختص یک مالک است.

ارتباط: نوع ارتباط بین دو کاربران است که می تواند شامل انواع مختلفی از رابطه باشد مانند رابطه دوست، همکار درجه: درجه اعتماد بین درخواست و مالک.

2) اطلاعات میانی براساس قوانین کنترل دسترسی اطلاعات کاربر که براساس موارد زیر توصیف می شود:

PKO(شناسه،درخواست کننده)، مالک، رابطه، DegO, DegC, Dep

- PKO : PK شخصی که اطلاعات را براساس قوانین کنترل دسترسی درخواست میکند.

- درخواست:

درخواست کاربر که می خواهد به اطلاعات دیگران دسترسی پیدا کند.

- مالک:

فردی است که مالک اطلاعاتی است که درخواست شده و در واقع مالک قانون کنترل دسترسی است.

- ارتباط:

نوع رابطه بین درخواست و مالک مورد نظر، براساس رابطه در قانون کنترل دسترسی است.

برخی توضیحات در مورد اطلاعات میانی وجود دارد:

1) با استفاده از رمز PKO، شناسه و درخواست کننده، به جز صاحب اطلاعات دیگر کاربران نمی توانند بفهمند که درخواست و اطلاعات درخواستی چه بوده است به طوریکه اطلاعات رابطه در مورد درخواست و صاحب آن قابل استنباط نیست.

2) اگر گیرنده مالک اطلاعات رابطه است، گیرنده درخواست کننده اطلاعات خود را می شناسد، بنابر این می تواند ارسال اطلاعات رابطه را متوقف نماید. اگر گیرنده مالک اطلاعات نباشد، گیرنده باید ارسال اطلاعات میانی رابطه را ادامه دهد.

3) DegO درجه اعتماد به قوانین کنترل دسترسی اطلاعات کاربر است که مقدار اولیه آن 1 است. در فرآیند انتقال اطلاعات میانی، DegC باید برابر یا بزرگتر از DegO باشد.

شناسایی حق دسترسی

1. فرآیند انتقال اطلاعات

روند انتقال اطلاعات متوسط ممکن است چند مرحله به شرح زیر دارند:

(1) فرستنده اطلاعات میانی را با PK از صاحب اطلاعات رمز گذاری میکند ، و یک لیست از گیرنده برای اطلاعات میانی می نویسد. فهرست گیرنده نه تنها می تواند شامل یک گیرنده واقعی بلکه شامل چندین گیرنده های گمراه کننده است.

(2) فرستنده اطلاعات میانی و لیستی از گیرندگان را به گره انتقال می فرستد.

(3) بر اساس لیست از گیرنده، گره انتقال اطلاعات متوسط به تمام گیرندگان ارسال میکند.

(4) گیرنده گمراه کننده می تواند اطلاعات متوسط را با SK رمزگشایی نیست، بنابراین او می تواند به طور مستقیم آن را دور بیندازید. گیرنده واقعی می تواند اطلاعات متوسط را با SK خود رمزگشایی کند.

چندین نوع گام های بعدی وجود دارد:

الف) گیرنده مالک در اطلاعات میانی است، بنابراین او می تواند حق دسترسی به درخواست را عطا کند.

ب)گیرنده است ولی مالک نیست و Dep 0 در اطلاعات میانی است، بنابراین گیرنده باید انتقال اطلاعات متوسط را متوقف کند.

ج)گیرنده است ولی مالک نیست و Dep بزرگتر از 0 در اطلاعات میانی است، پس از آن به گیرنده جستجو لیست رابطه خود را که آیا او یا دوستان به قوانین کنترل دسترسی نظارت دارند یا نه ، اگر او، گیرنده می تواند همچنان به انتقال اطلاعات متوسط، در غیر این صورت انتقال آن متوقف می شود.

2. تصویر سازی صحت شناسایی درخواست دسترسی

3.تجزیه و تحلیل امنیت اطلاعات رابطه کاربر

به صورت عمده با دو جنبه است:

(1) ارائه دهنده OSN:

گره انتقال بوسیله ارائه دهنده OSN فراهم می شود و ارائه دهنده نمی تواند به آن اعتماد کند، بنابر این گره انتقال نباید قادر به استنباط اطلاعات رابطه کاربر باشد. اگر چه اطلاعات میانی تنها می تواند بین دو کاربری که رابطه مستقیم با هم دارند منتقل شود، گره انتقال تنها اطلاعات میانی ارسال را می داند، و چون N گیرنده در فهرست گیرندگان وجود دارد، گره انتقال نمی تواند اطمینان کند که گیرنده واقعی کدام است. بنابراین ارائه دهنده OSN یک ارتباط مستقیم بین دو کاربر را نمی فهمد.

(2) گیرنده:

اطلاعات میانی به گیرنده های گره انتقال ارسال می شود. گیرنده های گمراه کننده نمی توانند محتوای اطلاعات میانی را درک کنند و اطلاعات رابطه برای هر کاربر قابل استنباط نیست. گیرنده واقعی می تواند اطلاعات میانی را رمزگشایی کند، اما از طریق تجزیه و تحلیل اطلاعات میانی، او تنها می داند اطلاعات میانی به وی فرستاده می شود، اما نمیداند که اطلاعات میانی را چه کسی برای او ارسال میکند. اگر چه اطلاعات میانی تنها می تواند بین دو کاربر که رابطه مستقیم با هم دارند منتقل شود، اما برای یک کاربر معمولی که با بیش از 100 کاربر دیگر در OSN رابطه دارد، استنباط اطلاعات ارتباط با کاربران ممکن نیست.

کنترل دسترسی فعالیت محور برای محاسبات اجتماعی

با افزایش میزان اطلاعات کاربر حساس در سیستم های محاسباتی اجتماعی (SCSS) و عدم اجماع در مورد نحوه آن، باید به طور متوسط کنترل معنا داری توسط کاربر برای محافظت امنیتی و حفظ حریم خصوصی انجام شود. ما شیوه متمایز از SCSS به عنوان جنبه طبیعی از محاسبات اجتماعی را پیشنهاد می کنیم. چهارچوب فعالیت محور کنترل دسترسی و یا کنترل فعالیت برای محاسبات اجتماعی برای تسهیل در حفظ حریم خصوصی برای هر دو طرف دولت و کاربر را تنظیم می کنیم. مدل 𝐴𝐶𝑂𝑁𝑢𝑠𝑒𝑟 برای کنترل فعالیت های کاربر و مدیریت جلسه ارائه شده است.

در سیستم های کنترل دسترسی معمولی، تمرکز اصلی این است که کنترل دسترسی کاربر به محتوای ذخیره شده است. در سیستم های محاسباتی اجتماعی (SCSS) هستند، علاوه بر این وجود دارد انواع دیگر فعالیت هایی که نیاز به کنترل دسترسی در نظر گرفته شود. در SCS، انجام فعالیت های یک کاربر نه تنها در برابر محتوای به اشتراک گذاشته شده، بلکه در برابر کاربران هدف نیز خواهد بود(به عنوان مثال، پیشنهاد به دیگر کاربران یا دیگر دوستان).علاوه بر این وقتی یک SCS تصمیم گیری به کنترل میکند، این تصمیم گیری به احتمال زیاد فعالیت های کنترل کاربران مرتبط را تحت تاثیر قرار می دهد.

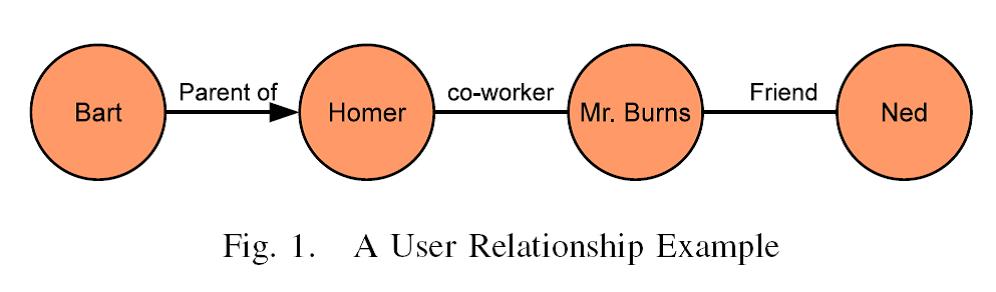

به عنوان مثال، در نظر گرفتن گراف اجتماعی نمونه در شکل 1، بارت ممکن است بخواهد فعالیت خود را به اطلاع هومر برساند یا نه، ممکن است بخواهد از فعالیت های هومر اطلاعات دریافت کند. برای این موضوع افراد باید نسبت به اطلاعات و مبادلات یکدیگر دارای سطح دسترسی باشند تا از دادن اطلاعات ناخواسته به یکدیگر در امان بوده، و دیگر کاربران و فعالان در سطح شبکه نیز از اطلاعات مبادله شده ایشان کمتر اطلاع داشته باشند. نتیجه اینکه در حالی که مجموعه های از خدمات محاسبات اجتماعی (از جمله خدمات شبکه های اجتماعی آنلاین) وجود دارد، حفاظت از حریم خصوصی و قابلیت کنترل کاربران در این خدمات هنوز ابتدایی هستند. اگر چه مطالعات بسیاری در خصوص کنترل دسترسی برای محاسبات اجتماعی انجام شده است و بسیاری از این کنترل ها بر رابطه کاربر تمرکز می کنند. در این مقاله، ما یک چارچوب رمان های کنترل دسترسی را پیشنهاد برای SCSS و اولیه ما مدل برای کنترل فعالیت های کاربر و مدیریت نشست. ما بر این باوریم چارچوب فعالیت های کنترل دسترسی محور ما یک پایه محکم برای امنیت و حریم خصوصی بهتر حفاظت و مدیریت SCS فراهم می کند. قوانین کنترل دسترسی براساس اطلاعات کاربر در OSN است. با این حال، وقتی ما راه همکاری برای شناسایی درخواست های صحیح دسترسی کاربران را اتخاذ می کینم، اگر چه مکانیزم رمزگذاری برای مقابله با اطلاعات میانی وجود دارد. همچنین با اطلاعات ارتباط بین کاربران می توان نتیجه گرفت که چه کسانی با هم در ارتباط هستند و اطلاعات ارسالی چه هستند. بنابراین در این مقاله با اضافه کردن گره انتقال و لیستی از گیرنده در سیستم، توانستیم اطلاعات رابطه کاربر را غیر قابل استنباط کرده و گیرنده نمیداند که اطلاعات میانی از کدام فرستنده ارسال شده است.

این رویکرد را امنیت اطلاعات رابطه کاربر بهبود می بخشد. دو کاستی در رویکرد ما وجود دارد:

• چند گیرنده گمراه کننده در فهرست گیرندگان وجود دارد، اگر چه تعداد بیشتر گیرنده گمراه کننده در فهرست گیرندگان، احتمال استنباط اطلاعات رابطه کاربر را کمتر میکند.

• اگر یک فرد فقط یا یک نفر در رابطه باشد، می تواند اطمینان حاصل کند که برخی اطلاعات میانی قابل استنباط است هر چند امکان وجود این وضعیت در OSN بسیار نادر است.

سه دسته اولیه در ONS ها با یکدیگر در تعاملند: ارائه دهندگان خدمات، کاربران و برنامه های شخص ثالث

نقض ارائه دهندگان خدمات:

معماری مشتری- خدمتگذار جاری حکم می کند که کاربران باید به ارائه دهندگان خدمات برای محافظت از تمام اطلاعات شخصی آپلود شده خود اعتماد کنند.به عنوان مثال، برای مقاصد تبلیغاتی ارائه دهندگان به وضوح می توانند از بررسی و به اشتراک گذاری اطلاعات بهره مند شوند. محققان معماری های مختلفی را برای دفاع از اطلاعات کاربران پیشنهاد داده اند. در این طرح پیشنهاد می شود کاربران باید سیاست های ریزدانگی دیکته شده را برای دیدن اطلاعات خود به کار ببرند. برای به اجرا درآوردن این سیاست تعریف کاربران، اطلاعات ذخیره شده در OSN رمزگذاری می شودف به نحوی که هیچ نهاد یا ارائه دهنده خدمات OSN ای نتواند به اطلاعات شخصی دسترسی داشته و فقط به صاحب آن اجازه دسترسی داده شود. برای این کار از دو ویژگی استفاده می شود. رمزنگاری کلید عمومی(برای به اشتراک گذاشتن اطلاعات با هر واحد در شبکه) و رمزگذاری مبتنی بر ویژگی(برای به اشتراک گذاشتن محتوا با کل گروه).

به طور مشابه Lockr محتوای شبکه اجتماعی را از ویژگی های OSN جدا میکند. این رویکرد به کاربران اجازه می دهد بی وقفه اطلاعات خود در ویژگی های OSN را ذخیره کنند. در این خصوص می توان از امضای دیجیتال در روابط اجتماعی برای اجازه واکشی داده های اجتماعی استفاده کرد. LOckr تضمین میکند OSN از امضا برای اهداف ناخواسته استفاده مجدد نمیکنند.

جاناتان اندرسون و همکارانش معماری OSN متشکل از مشتریان هوشمند و سرور مرکزی غیر قابل اطمینان را پیشنهاد کرده اند. سرور اطلاعات رمزنگاری داده را ذخیره کرده و فقط برای کسانی که دسترسی به آنها اعطا شده است، رمزنگاری شده است. به عنوان یک کار تجارت، تمام ONS ها عمده اجازه دسترسی به اطلاعات شخصی کاربران می باشند. با این حال، مفهوم دوستان در ONS صرفا یک لینک اجتماعی که برای ایجاد در OSN که دو کاربر توافق کرده اند ، بدون در نظر گرفتن یک رابطه واقعی به صورت آنلاین بوده است. این یک اختلاف کانال بالقوه برای سرقت اطلاعات شخصی در دوست یابی کاربران در ONS ها می باشد. حتی ساده ترین اشکال این حملات نیز موفق هستند.

لیلا خن و همکاران او در حمله با پیچیدگی زیاد را ارائه کرده اند. اولین حمله همان سایت شبیه سازی مشخصات نامیده می شود. حمله کننده پروفایل کاربر را برای OSN های مشابه تکرار کرده و با استفاده از این تکرار اطلاعات برای دوستان کاربر درخواست دوستی ارسال می کنند. با توجه به اینکه درخواست از سمت یک دوست ارسال شده است، دوستان می توانند آن را قبول کرده و در نتیجه اطلاعات شخصی خود را به مهاجم بدهند. حمله دوم شبیه سازی سایت cross-site است. مهاجم یک کاربر از OSN مشخص A را همراه با لیست دوستان شناسایی میکند. سپس مهاجم تکرار مشخصات را برای OSN مشخص B که در آن فرد هنوز ثبت نام نکرده ارسال کرده و درخواست دوستی می دهد. سایت B از فرد ثبت نام کرده که این موضوع خطر بالقوه بیشتری را برای آن سایت خواهد داشت. در حال حاضر هیچ دفاعی قطعی که در برابر این حملات ما را محافظت کند وجود ندارد با این حال پیشنهاد می شود کاربران در مورد پذیرش درخواست دوستان هوشیاری بیشتری داشته باشند. همچنین بهبود قدرت کدهای امنیتی با استفاده از اسکریپت خودکار،می تواند از این حملات در مقیاس بزرگ جلوگیری کند.

تناقض در برنامه های شخص ثالث

به عنوان ONS های گسترش خدمات، به دلیل تقاضای کاربر برای ویژگی های اضافی برنامه های شخص ثالث شکوفا شده اند. اگر چه این برنامه ها بر روی پلت فرم ONS اقامت دارند، اساسا غیر قابل اطمینان هستند. علاوه بر آن کاربران قبل از نصب برنامه ها باید داده های شخصی خود را ارسال کنند.

کنترل امنیت برای کاربران عادی

در نهایت به برخی از نکات مهم عمومی در رابطه با تامین امنیت در فضای شبکههای اجتماعی اشاره میشود:

1. مراقب جعل هویت باشید: یکی از مهمترین موضوعاتی که کاربران را تهدید میکند موضوع جعل هویت است. بخصوص در زمانی که کاربر در زمینهای جزو افراد سرشناس و شناختهشده باشد. در صورتی که در حیطهی کسب و کار یا حوزهی اجتماعی خود، فرد سرشناسی هستید، ممکن است افراد دیگری با سوءاستفاده از محتواها و اطّلاعاتی که شما به صورت عمومی به اشتراک گذاشتهاید، با نام و هویّت جعلی شما و با راهاندازی صفحات مشابه دست به اخّاذی، کلاهبرداری و سایر اقدامات مجرمانه بزنند. از این رو هوشیاری در حفظ اطّلاعات و محتواهای خصوصی کاملاً اهمیّت دارد. همچنین در صورتی که متوجّه شدید شخصی با هویّت شما اقدامات مجرمانه صورت میدهد، موضوع را به پلیس فتا اعلام کنید.

2. اسرار ملّی و سازمانی را افشاء نکنید: سازمان، شرکت یا موسّسهای که در آن کار میکنید، قطعاً اطّلاعاتی را در اختیار شما میگذارد که انتظار دارد شما آنها را به صورت محرمانه نزد خود نگهدارید. برخی از شبکههای اجتماعی نیز طوری طرّاحی گردیدهاند که ناخواسته افراد را به ورطهی جاسوسی میکشانند. برای مثال برخی شبکههای اجتماعی مبتنی بر جانمایی که افراد نام و نشان خیابانها، اماکن و مراکز مهم و حسّاس را به اشتراک میگذارند، عملاً کارکرد جاسوسی دارند و به راحتی این امکان را به دشمن میدهند که به اطّلاعات مکانی مراکز مهم، حسّاس و حیاتی بدون کمترین زحمتی دسترسی داشته باشد.

3. مراقب کرمهای رایانهای و تروجانها باشید: برخی از خدمات شبکههای اجتماعی مثل اپلیکیشنها در دل خود، کرمهای رایانهای و تروجانها را انتشار میدهند. بنابر این در فضای شبکههای اجتماعی، به هر خدمتی که از سوی کاربران دیگر به شما پیشنهاد میشود اعتماد نکنید.

4. توافقنامهی محرمانگی اطّلاعات را مطالعه کنید: با مطالعهی توافقنامهی سیاستهای محرمانگی، متوجّه خواهید شد که کدام دسته از اطّلاعات که شما در شبکههای اجتماعی به اشتراک میگذارید ممکن است در معرض خطر قرار گیرد. این کار به شما کمک کنید با دقّت بیشتری از این شبکهها استفاده کنید.

5. به هر ناشناسی اعتماد نکنید: فضای شبکههای اجتماعی مملو از کاربرانی است که با هویّتهای جعلی و برای مقاصد خاص مثل کلاهبرداری، اشاعهی فحشاء و سایر اقدامات غیرقانونی و مجرمانه نسبت به ارتباطگیری با کاربران اقدام میکنند. از این رو از پذیرفتن افرادی که با هویّت، تصاویر و طرح مطالب اغواکننده سعی در ارتباطگیری و افزودن شما به لیست دوستان یا علاقمندان صفحهی خود را دارند، اجتناب کنید.

6. تنظیمات حریم خصوصی را انجام دهید: تمامی شبکههای اجتماعی، ابزارهایی را در اختیار شما میگذارند که نسبت به تنظیم حوزهی حریم خصوصی خود اقدام کنید. با استفاده از این ابزارها میتوانید با خیال راحتتر نسبت به اشتراکگذاری اطّلاعات با دوستان اقدام کنید و دسترسی دیگران را محدود نمایید.

نتیجه گیری

شبکه های اجتماعی برخط از شبکه های اجتماعی غیر بر خط بزرگتر و ضعیف تر هستند. ممکن است پروفایل یک شخص به صدها شخص دیگر (تعداد زیادی از اشخاص در شبکه ارتباطی توسعه یافته فرد وجود دارند،که تعداد کمی از این افراد از دوستان واقعی آن شخص هستند و تعداد زیادی ممکن است با فرد کاملا غریبه باشند) به صورت مستقیم متصل باشد و با هزاران نفر دیگر بصورت ارتباط غیر مستقیم از طریق گر ه های شبکه ای صورت می پذیرد. اطلاعات شخصی و اطلاعات محرمانه به صورت آزاد و عمومی قابل رؤیت بوده و مورد حمله و دسترسی عوامل مجاز و غیرمجاز قرار می گیرد. در این تحقیق نشان دادیم در ابتدا انواع حملات و نفوذهای ممکن در شبکه های اجتماعی کدامند و پس از شناسایی آنها به مواردی که از این حملات جلوگیری می کند، پرداختیم. در نهایت برخی مکانیزم های خاص برای رمزنگاری جهت ارسال و دریافت اطلاعات در سطح این شبکه ها را(مانند کنترل دسترسی و رمز اطلاعات) بررسی کردیم.

منابع

[1] Lalas, Efthymios, Anastasios Papathanasiou, and Costas Lambrinoudakis. "Privacy and traceability in social networking sites." Informatics (PCI), 2012 16th Panhellenic Conference on. IEEE, 2012

[2]

Gao, Hongyu, et al. "Security issues in online social networks." Internet Computing, IEEE 15.4 (2011): 56-63.

[3]

Wang, Feng, et al. "An Approach for Protecting Users’ Relationships in the Process of Identifying Requestor’s Right of Access in Online Social Networks(2012)."

[4]

Park, Jaehong, Ravi Sandhu, and Yuan Cheng. "Acon: Activity-centric access control for social computing." Availability, Reliability and Security (ARES), 2011 Sixth International Conference on. IEEE, 2011.

[5]

Ahn, Gail-Joon, Mohamed Shehab, and Anna Squicciarini. "Security and privacy in social networks." Internet Computing, IEEE 15.3 (2011): 10-12.